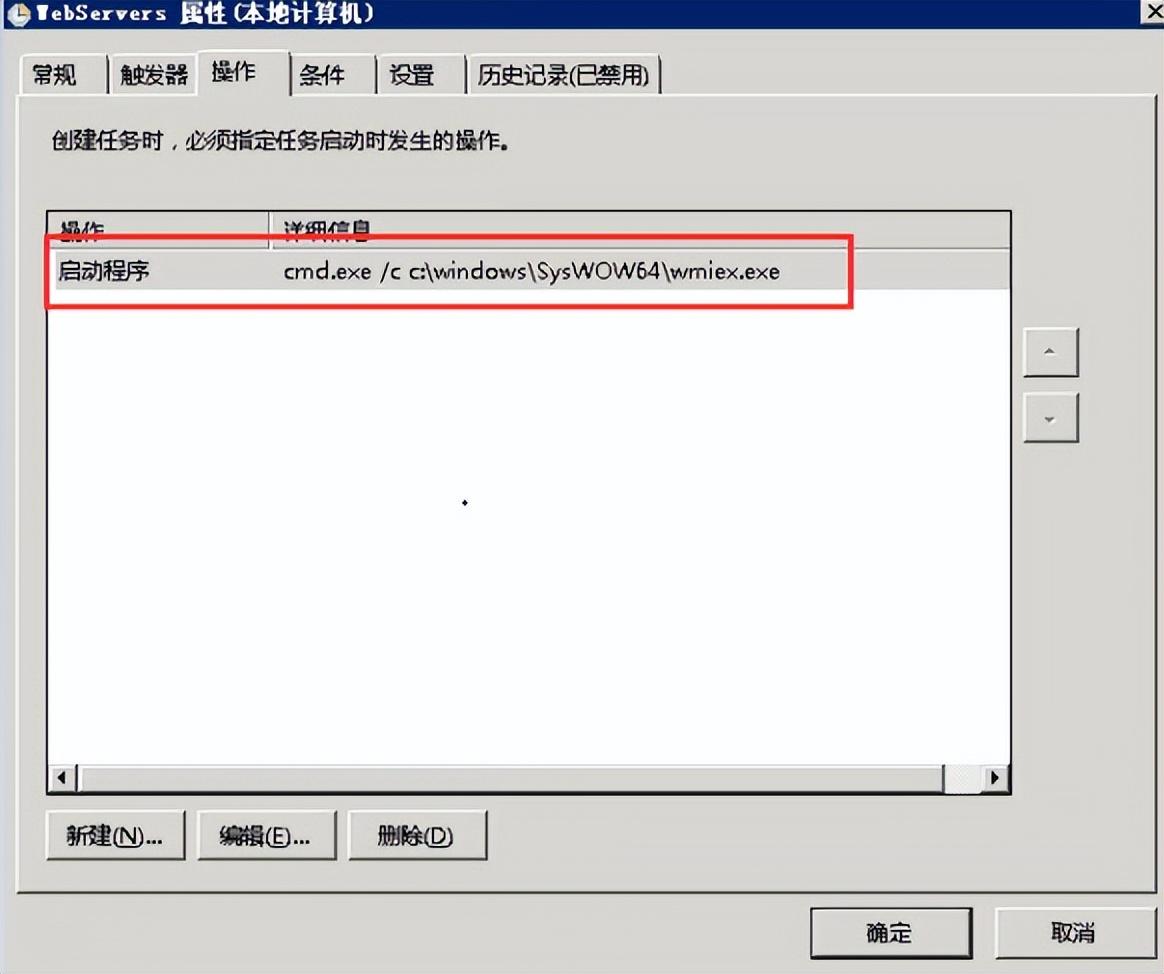

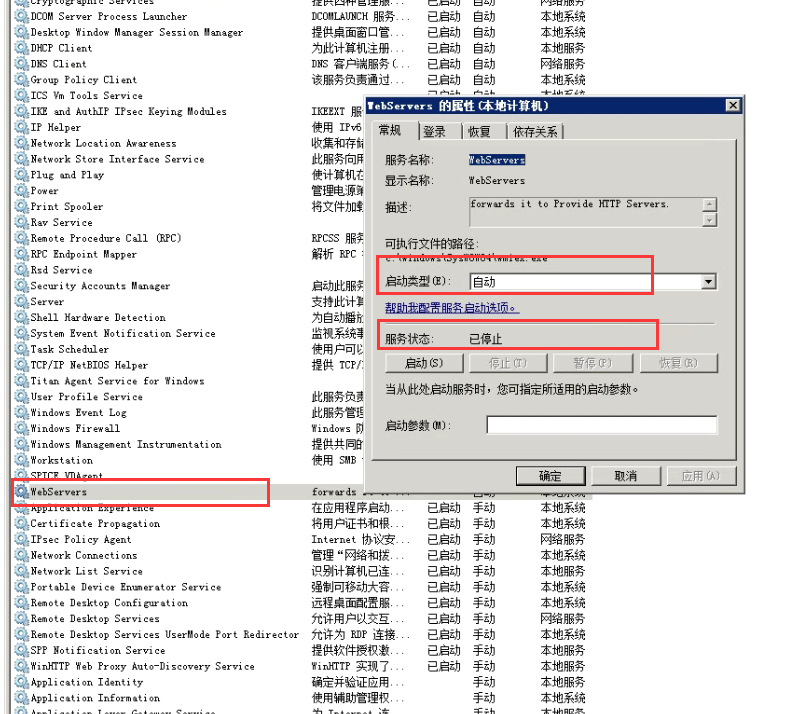

该病毒利用正常的系统计划任务功能,开机后自动使用CMD程序启动病毒脚本,并且还冒充web服务器,将自身程序写入系统服务,以实现多种方式启动自身的目的。

由于病毒本体已不存在,处理措施就是删除残留的计划任务项及系统服务启动项,彻底清除病毒自启动渠道,防止病毒再次运行风险。

经过查找病毒资料及对比本次感染的病毒文件相关信息,确认该病毒是使用驱动人生中招的。该病毒主要通过驱动人生升级通道及永恒系列高危漏洞入侵电脑、服务器等设备,感染后继续通过“永恒之蓝”高危漏洞进行全网传播,并下载其它病毒模块,回传被感染电脑的IP地址、CPU型号及其他等信息,使用“驱动人生”、“人生日历”、“USB宝盒”等软件的用户可能会感染该病毒。

当然,现在驱动人生早就修复了推送漏洞,理论上是安全的。

不过,还是建议大家,不经常用的软件,用过了就及时卸载,以免长期在电脑上运行,既占用宝贵的电脑性能资源,又可能带来潜在的风险。